Siber-güvenlikçilerin üzerinde en çok durduğu konu, korsanların bilgisayarınıza kaçak olarak yükleme yapmaları olsa da, bilgisayar-bilimci Mordechai Guri'nin odağında bilgisayardan indirme yapma yöntemleri var. O ve ekibi, son birkaç yıldır, kablolu ya da kablosuz hiçbir bağlantısı olmayan, hatta bazen radyo dalgalarına karşı kalkan takılan bir "hava boşluklu bilgisayar"dan veri çalmak için izlenebilecek yeni yollar keşfediyor. (Bkz. Bilgisayardan Isı Değişimiyle Veri Çalmak Mümkün)

Üç harfli güvenlik teşkilatlarından birinde çalışmayan araştırmacılar arasında, kariyerini hava boşluklu sistemlere sızmaya sabitlemiş tek kişi büyük olasılıkla Guri olsa gerek. İsrail'de bulunan Ben Gurion Üniversitesi'nin Siber-güvenlik Araştırmaları Merkezi'ni yöneten bilimci, ekibiyle birlikte yaptığı çalışma sonucunda, bilgisayar bileşenlerinin pek dikkat edilmeyen salınımlarından (ışıktan sese ya da ısıya kadar her türlü salınım) yararlanan yeni bir korsanlık yöntemi daha buldu.

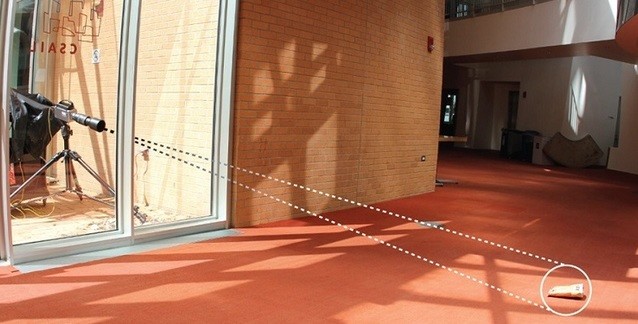

Ekibin daha önceki çalışmalarına örnek olarak, hiçbir ağa bağlı olmayan bir bilgisayarın, yakınında bulunan başka bir cihaza içindeki fanın ürettiği gürültü yoluyla, alıcı bilgisayarın termal sensörlerle algılayabileceği hava sıcaklığı değişimi şablonlarıyla ya da hard-disk LED'ini yakıp söndürerek ilettiği mesajı pencere dışındaki bir dronun kameraya almasıyla veri sızdırabileceğinin gösterilmesini sayabiliriz. Son çalışmalarında ise sadece hava boşluklu olmakla kalmayıp, aynı zamanda tüm radyo sinyallerini bloke etmek için tasarlanmış bir Faraday kafesi ile de korunmakta olan bir bilgisayardan veri çalınabileceğini ortaya koydular.

"Herkes sisteme girmek için hava boşluğunun aşılmasından söz ediyordu ama kimse verinin dışarı çıkarılması hakkında konuşmuyordu," diye anlatıyor Guri, bu konuya 2014 yılında doktora öğrencisiyken ilk eğilmeye başlayışını. "İşte tüm bu araştırmalara kapı açan buydu; hava-boşluklu ağların çevresinde sızdırmaz bir mühür olduğu kabulünü yıkma isteği."

Guri'nin araştırması, böyle sistemlerden verinin dışarı emilmesi üzerineydi. Çalışmasında alışılmadık bir varsayım da yapılıyordu: Hava-boşluklu hedefin, hâlihazırda bir "malware" (kötü amaçlı yazılım, yani sistem sahibinin bilgisi dışında yerleşen yazılım) ile enfekte olmuş olduğu varsayılıyordu. Yazılım oraya örneğin bir USB sürücüyle veya hedefin yazılımını güncellemek için belirli zamanlarda kurulan geçici bağlantı sırasında ya da veri girişi yapılırken yerleştirilebilirdi. Bu o kadar da zor olmayabilir; sonuçta yıllar önce NSA'in Stuxnet ve Flame'leri hava-boşluklu İran bilgisayarlarına böyle girmişti; Rusya'nın "agent.btz" adlı kötü amaçlı yazılımı da Pentagon'un gizli ağlarına böyle bulaşmıştı.

Guri'nin araştırması, bu bulaşma bir kez gerçekleşince, korsanların veri çalmak için başka bir geleneksel bağlantıya gereksinimlerinin kalmayacağını göstermeyi amaçlıyordu. Veriyi dışarı çıkarmak için başka yollar kullanabilirlerdi; yakınlardaki başka bir aracı cihaza (başka bir bilgisayar, cep telefonu veya dron gibi) veri sızdırılabilirdi.

Columbia Üniversitesi'nden Eran Tromer, Guri'nin ekibinin, böyle bir kötü amaçlı yazılımın fiziksel ortamı manipüle ederek, dışarı veri sızdırabileceği bir sürü yolu açığa çıkardıklarını belirtiyor. Ancak Tromer, ekibin sınamalarını genellikle tüketici donanımlarında yaptıklarına dikkati çekiyor ve bunların, yüksek güvenlik amaçlı yapılandırılan makinelerden daha kolay ele geçirilebilir olduğunu ifade ediyor.

Ekibin son çalışmasında MAGNETO adı verilen yeni bir teknik ortaya kondu. Guri bu tekniğin şimdiye dek buldukları yöntemler arasında en tehlikelisi olduğunu söylüyor. Bir bilgisayarın işlemci çekirdeklerindeki işlemleri, belirli frekanslarda elektrik sinyalleri üretmek için dikkatle koordine ederek, kötü amaçlı yazılımlarının, yakındaki cihazlara küçük bir bilgi akışını taşımaya yetecek güçte bir manyetik güç şablonunu elektriksel olarak üretebileceğini belirtiyorlar.

Ekip bu kez ODINI (kaçış sanatçısı Harry Houdini'den esinlenmişler) adını verdikleri bir Android uygulaması geliştirecek kadar ileri gitti. Uygulama, telefonun manyetometresini (cihazın pusulasını oluşturan manyetik sensör) kullanarak bu sinyalleri yakalayabiliyor; ki manyetometre uçuş modunda bile etkindir. Bu "böcek" telefonun, hedeflenen bilgisayara ne uzaklıkta olduğuna bağlı olarak, ekip çalınan veriyi saniyede 1 ilâ 40 bit hızla elde edebiliyor. En düşük hızda bile bu, bir şifreyi 1 dakika içinde ya da 4096-bit'lik bir şifreleme anahtarını 1 saatten biraz fazla sürede çalmaya yetiyor.

Geçmiş yıllarda, bilgisayarın elektromanyetizması tarafından üretilen radyo sinyallerine dayalı çok sayıda başka elektromanyetik casusluk tekniği kullanıldı. Fakat kuramsal olarak, bu tekniklerin yararlandığı radyo dalgaları, bilgisayarların çevresinde oluşturulan bir metal kalkanla, yani Faraday kafesi ile bloke edilebilir. Hatta yüksek güvenlik istenen bazı yerlerde, tümüyle kalkan altına alınmış odalar olan Faraday odaları bile kullanılıyor.

Fakat Guri'nin tekniği, elektromanyetik olarak üretilen radyo sinyalleri ile iletişim kurmuyor; Faraday bariyerlerini bile aşabilen güçlü manyetik kuvvetler kullanıyor. Dolayısıyla duvarları metal döşeli odalar ya da Faraday poşetine koyulmuş telefonlar hâlâ aktarım sağlayabiliyor.

Üç harfli güvenlik teşkilatlarından birinde çalışmayan araştırmacılar arasında, kariyerini hava boşluklu sistemlere sızmaya sabitlemiş tek kişi büyük olasılıkla Guri olsa gerek. İsrail'de bulunan Ben Gurion Üniversitesi'nin Siber-güvenlik Araştırmaları Merkezi'ni yöneten bilimci, ekibiyle birlikte yaptığı çalışma sonucunda, bilgisayar bileşenlerinin pek dikkat edilmeyen salınımlarından (ışıktan sese ya da ısıya kadar her türlü salınım) yararlanan yeni bir korsanlık yöntemi daha buldu.

Ekibin daha önceki çalışmalarına örnek olarak, hiçbir ağa bağlı olmayan bir bilgisayarın, yakınında bulunan başka bir cihaza içindeki fanın ürettiği gürültü yoluyla, alıcı bilgisayarın termal sensörlerle algılayabileceği hava sıcaklığı değişimi şablonlarıyla ya da hard-disk LED'ini yakıp söndürerek ilettiği mesajı pencere dışındaki bir dronun kameraya almasıyla veri sızdırabileceğinin gösterilmesini sayabiliriz. Son çalışmalarında ise sadece hava boşluklu olmakla kalmayıp, aynı zamanda tüm radyo sinyallerini bloke etmek için tasarlanmış bir Faraday kafesi ile de korunmakta olan bir bilgisayardan veri çalınabileceğini ortaya koydular.

Veriyi Dışarı Çıkarmak

"Herkes sisteme girmek için hava boşluğunun aşılmasından söz ediyordu ama kimse verinin dışarı çıkarılması hakkında konuşmuyordu," diye anlatıyor Guri, bu konuya 2014 yılında doktora öğrencisiyken ilk eğilmeye başlayışını. "İşte tüm bu araştırmalara kapı açan buydu; hava-boşluklu ağların çevresinde sızdırmaz bir mühür olduğu kabulünü yıkma isteği."

Guri'nin araştırması, böyle sistemlerden verinin dışarı emilmesi üzerineydi. Çalışmasında alışılmadık bir varsayım da yapılıyordu: Hava-boşluklu hedefin, hâlihazırda bir "malware" (kötü amaçlı yazılım, yani sistem sahibinin bilgisi dışında yerleşen yazılım) ile enfekte olmuş olduğu varsayılıyordu. Yazılım oraya örneğin bir USB sürücüyle veya hedefin yazılımını güncellemek için belirli zamanlarda kurulan geçici bağlantı sırasında ya da veri girişi yapılırken yerleştirilebilirdi. Bu o kadar da zor olmayabilir; sonuçta yıllar önce NSA'in Stuxnet ve Flame'leri hava-boşluklu İran bilgisayarlarına böyle girmişti; Rusya'nın "agent.btz" adlı kötü amaçlı yazılımı da Pentagon'un gizli ağlarına böyle bulaşmıştı.

Guri'nin araştırması, bu bulaşma bir kez gerçekleşince, korsanların veri çalmak için başka bir geleneksel bağlantıya gereksinimlerinin kalmayacağını göstermeyi amaçlıyordu. Veriyi dışarı çıkarmak için başka yollar kullanabilirlerdi; yakınlardaki başka bir aracı cihaza (başka bir bilgisayar, cep telefonu veya dron gibi) veri sızdırılabilirdi.

Columbia Üniversitesi'nden Eran Tromer, Guri'nin ekibinin, böyle bir kötü amaçlı yazılımın fiziksel ortamı manipüle ederek, dışarı veri sızdırabileceği bir sürü yolu açığa çıkardıklarını belirtiyor. Ancak Tromer, ekibin sınamalarını genellikle tüketici donanımlarında yaptıklarına dikkati çekiyor ve bunların, yüksek güvenlik amaçlı yapılandırılan makinelerden daha kolay ele geçirilebilir olduğunu ifade ediyor.

Manyetik Yöntemler

Ekibin son çalışmasında MAGNETO adı verilen yeni bir teknik ortaya kondu. Guri bu tekniğin şimdiye dek buldukları yöntemler arasında en tehlikelisi olduğunu söylüyor. Bir bilgisayarın işlemci çekirdeklerindeki işlemleri, belirli frekanslarda elektrik sinyalleri üretmek için dikkatle koordine ederek, kötü amaçlı yazılımlarının, yakındaki cihazlara küçük bir bilgi akışını taşımaya yetecek güçte bir manyetik güç şablonunu elektriksel olarak üretebileceğini belirtiyorlar.

Ekip bu kez ODINI (kaçış sanatçısı Harry Houdini'den esinlenmişler) adını verdikleri bir Android uygulaması geliştirecek kadar ileri gitti. Uygulama, telefonun manyetometresini (cihazın pusulasını oluşturan manyetik sensör) kullanarak bu sinyalleri yakalayabiliyor; ki manyetometre uçuş modunda bile etkindir. Bu "böcek" telefonun, hedeflenen bilgisayara ne uzaklıkta olduğuna bağlı olarak, ekip çalınan veriyi saniyede 1 ilâ 40 bit hızla elde edebiliyor. En düşük hızda bile bu, bir şifreyi 1 dakika içinde ya da 4096-bit'lik bir şifreleme anahtarını 1 saatten biraz fazla sürede çalmaya yetiyor.

Geçmiş yıllarda, bilgisayarın elektromanyetizması tarafından üretilen radyo sinyallerine dayalı çok sayıda başka elektromanyetik casusluk tekniği kullanıldı. Fakat kuramsal olarak, bu tekniklerin yararlandığı radyo dalgaları, bilgisayarların çevresinde oluşturulan bir metal kalkanla, yani Faraday kafesi ile bloke edilebilir. Hatta yüksek güvenlik istenen bazı yerlerde, tümüyle kalkan altına alınmış odalar olan Faraday odaları bile kullanılıyor.

Fakat Guri'nin tekniği, elektromanyetik olarak üretilen radyo sinyalleri ile iletişim kurmuyor; Faraday bariyerlerini bile aşabilen güçlü manyetik kuvvetler kullanıyor. Dolayısıyla duvarları metal döşeli odalar ya da Faraday poşetine koyulmuş telefonlar hâlâ aktarım sağlayabiliyor.

Kaynak ve İleri Okuma

- Wired, "Mind The Gap" https://www.wired.com/story/air-gap-researcher-mordechai-guri/

Etiket

Projelerimizde bize destek olmak ister misiniz?

Dilediğiniz miktarda aylık veya tek seferlik bağış yapabilirsiniz.

Destek Ol

Yorum Yap (0)

Bunlar da İlginizi Çekebilir

23 Mart 2019

Sabit Sürücüler Ortam Sesini Alabiliyor

23 Eylül 2018

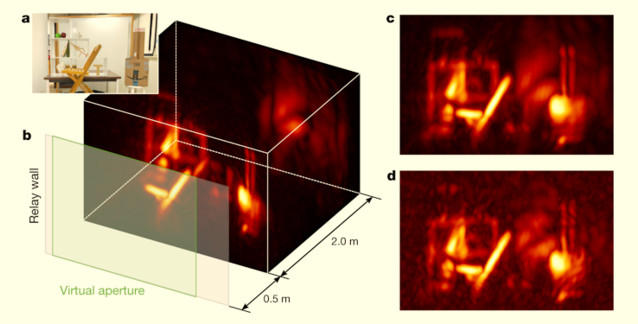

Görüş Alanı Dışı Görüntüleme Teknikleri İlerliyor

11 Mayıs 2019

Kuantum İlkelerine Dayalı Bir Sanal Para Önerildi

01 Ekim 2017

Kalp Tanıma Sistemi Yeni Güvenlik Aracımız Olabilir

09 Aralık 2015

Köşeyi Dönmeden İlerisini Görebilen Kamera Yapıldı

06 Ağustos 2019

Görüş Alanı Dışı Görüntülemede İlerleme Kaydedildi